随着区块链技术的不断发展,在加密经济中使用Tokenim(加密代币的管理工具)变得越来越普遍。而Tokenim的权限管理则是确保系统安全和用户数据完整性的重要环节。适当的权限设置不仅可以限制对敏感操作的访问,还能防止不必要的风险和漏洞。通过合理的权限管理,用户可以自定义不同角色的操作权限,确保每个用户在其职责范围内进行操作,防止权限滥用。

在Tokenim中,权限通常分为不同的角色和层级。每种角色对应了特定的职能以及可以执行的具体操作。例如,管理员角色可能拥有创建、分配和撤销权限的能力,而普通用户角色则可能仅限于查看信息或进行指定的操作。准确的权限分配有助于提升系统的安全性和灵活性,确保每位用户按照其角色获取相应的权限。

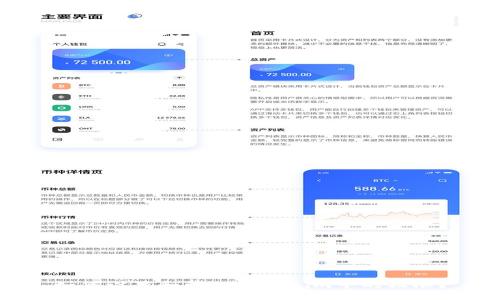

设置Tokenim的权限通常包括多个步骤。第一步,管理员需要明确每个角色应具备的操作权限,并在Tokenim的管理界面进入权限设置模块。第二步,管理员可对每一个用户或用户组进行角色分配,这个过程必须经过谨慎的考虑,确保没有用户会获取超出其职责范围的权限。最后,设置完成后,务必定期审核和更新权限设置,以适应组织结构或职能的变化。

在管理Tokenim权限时,有几项最佳实践值得遵循。首先,实施最小权限原则,即每个用户只应具备完成其职责所需的最低权限。其次,定期审核和评估各个角色的权限设置,并根据业务需求做出实时调整。此外,针对敏感操作,可以启用多重认证机制,以加大安全防护等级。最后,培训用户熟悉权限操作的重要性,增强其对于自身权限的意识。

设置和管理Tokenim的权限可能遇到的一些挑战包括用户对权限设置的理解不够清晰,权限审核过程繁琐,或对权限滥用的识别不足等。能够有效应对这些问题是构建安全Tokenim环境的重要环节。因此,我们将探讨六个与Tokenim权限管理相关的常见问题,以帮助用户更好地理解该主题。

要评估当前的Tokenim权限设置,首先应进行定期的权限审计。可以创建一个权限矩阵,列出所有用户及其对应的权限,识别出是否存在冗余或不必要的权限。例如,如果某个用户已经不再需要某些权限,及时撤销这些权限能够降低风险。此外,结合用户反馈也能够帮助识别权限设置中的不足。权限设置静态并非最佳,需根据实际操作流和职责变化不断调整。

防止Tokenim权限滥用的第一步是制定清晰的权限管理政策,并对所有用户进行培训,确保他们了解权限的重要性和使用规范。其次,实施最小权限原则,确保用户只获得执行其任务所需的权限。同时,管理员应建立监控与告警机制,实时跟踪用户的操作,及早识别潜在的滥用行为。最后,在设置关键操作时引入多重认证,提升权限操作的安全性。

角色管理在Tokenim权限设置中起着关键作用,它可以帮助组织处理权限的复杂性。通过为不同职能的用户设定独立的角色,每个角色可以集成其必需的权限,从而避免疲于管理单独用户权限。角色的引入使得管理变得更为简单高效,一旦角色权限发生变化,无需逐一修改所有用户的权限配置,而是通过修改角色即可实现批量更新。这种灵活性不仅提升了管理员的工作效率,同时也是系统安全的保障。

如果出现Tokenim中的权限缺失,首先需要了解缺失的具体权限以及影响的用户。一旦确认问题,管理员应及时采取补救措施,重新分配必要的权限以确保用户能正常执行工作。此外,建议在权限管理中加入备用用户机制,以便在核心用户无法访问时保证相关操作不受影响。最后,还需定期检讨和更新权限分配标准,防止未来再出现类似情况。

Tokenim的权限审核流程可以从多个方面入手。首先,建立清晰的审核标准,以统一权限审递的要求,确保各项权限均符合业务需求及合规标准。其次,可引入审核工具,实现自动化审核,缩短审核时间,并减少人为错误。基于数据分析的审核结果,帮助管理员快速识别出关键权限的使用情况与问题,从而进行更有针对性的权限调整。

未来Tokenim的权限管理趋向于更加智能化和自动化。伴随着AI和机器学习技术的逐步应用,权限分析和审核将变得更加精准、高效。同时,基于区块链的透明性质,权限管理也会增强用户间的信息共享,自下而上的参与式管理逐渐成为企业自审核的新方式。此外,人工智能将能够实时监测权限异常行为,并自动推送预警,进一步提升系统的安全性和可靠性。

通过上述各个方面的探讨,用户可以更全面地了解如何有效设置和管理Tokenim中的权限,以确保系统的安全性与数据的完整性。